- Регистрация

- 21.07.20

- Сообщения

- 40.408

- Реакции

- 1

- Репутация

- 0

Привет, Хабр!

«Рексофт» рассказывает про самые интересные взломы и атаки за август. Подборка не включает инциденты по «сливам» баз данных и не претендует на полную картину всех мировых ИБ-инцидентов. Предлагаем вашему вниманию то, что показалось нам самым значимым.

Canon

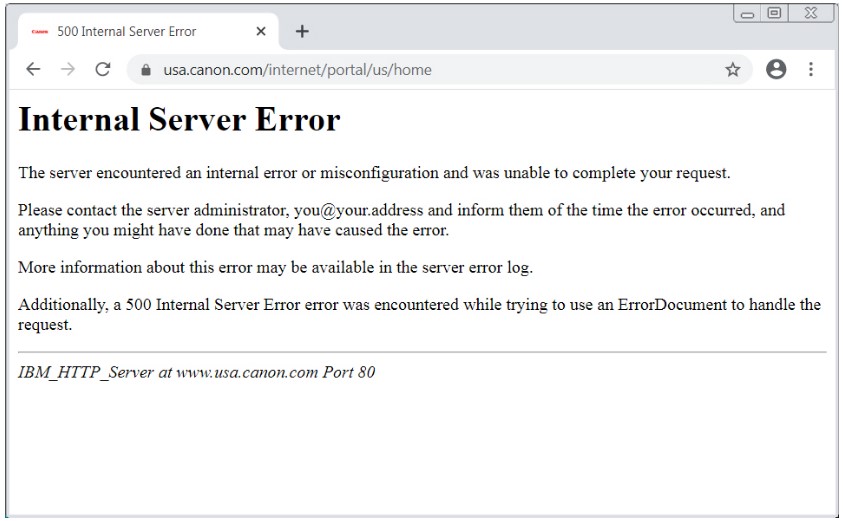

Хакеры атаковали компанию с помощью ПО Maze. Атака нарушила работу электронной почты, Microsoft Teams и официального сайта Canon в США. Хакерам удалось проникнуть в инфраструктуру компании, а затем похитить и зашифровать более 10 Тб данных, среди которых есть и конфиденциальные.

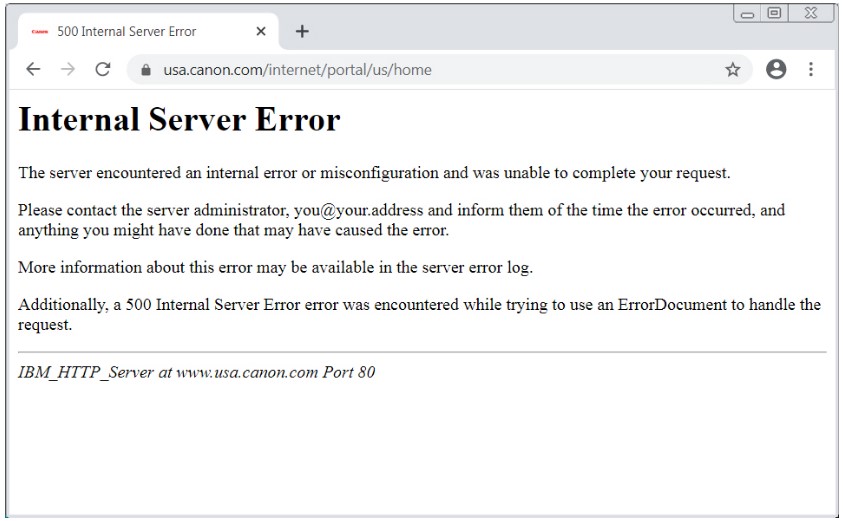

Веб сайт компании в США

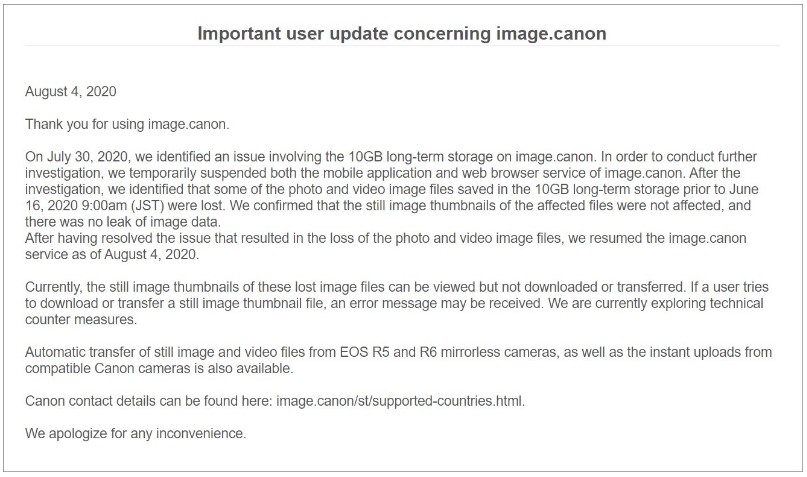

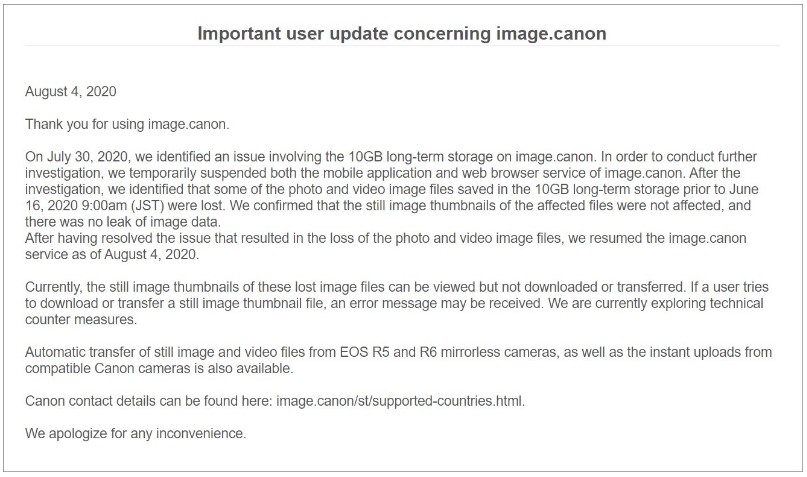

Официальное заявление компании

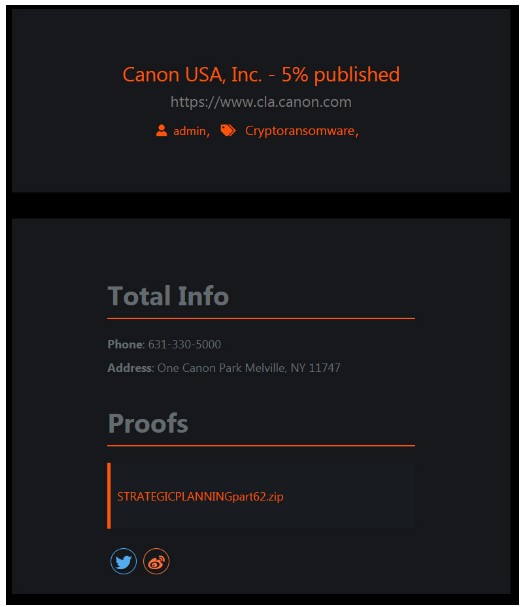

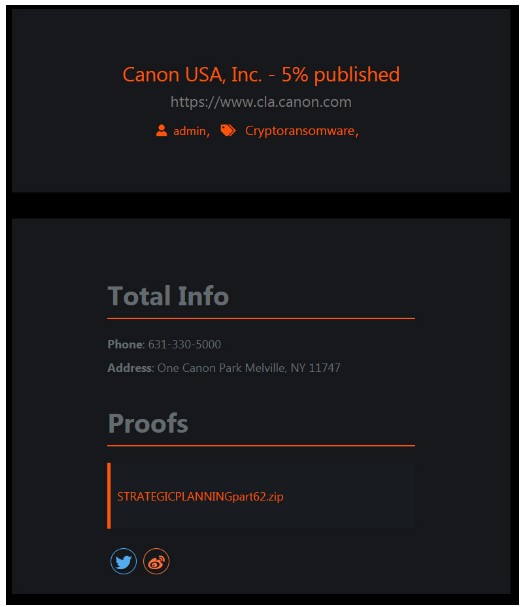

Чуть позже журналисты издания Bleeping Computer сообщили, что хакеры начали публиковать на своем сайте информацию, ранее похищенную у компании. Опубликованный файл представляет собой архив STRATEGICPLANNINGpart62.zip объемом 2,2 ГБ.

Опубликованный файл

Источники:

Как сообщил ЦБ, злоумышленники через уязвимость в одной из банковских систем получили данные счетов клиентов. Затем они запускали мобильное приложение в режиме отладки, авторизовались как реальный клиент, отправляли запрос на перевод средств в другой банк, вместо своего счета отправителя средств указывали номер счета другого клиента этого банка. ДБО, не проверив, принадлежит ли указанный счет отправителю, направляло в СБП команду на перевод средств, который она и осуществила. Таким образом, мошенники отправляли себе деньги с чужих счетов.

"Проблема была выявлена в программном обеспечении одного банка (мобильное приложение и ДБО) и носила краткосрочный характер. Она была оперативно устранена", - прокомментировали в регуляторе. Названия банка в ЦБ не раскрыли.

Источник:

SANS Institute

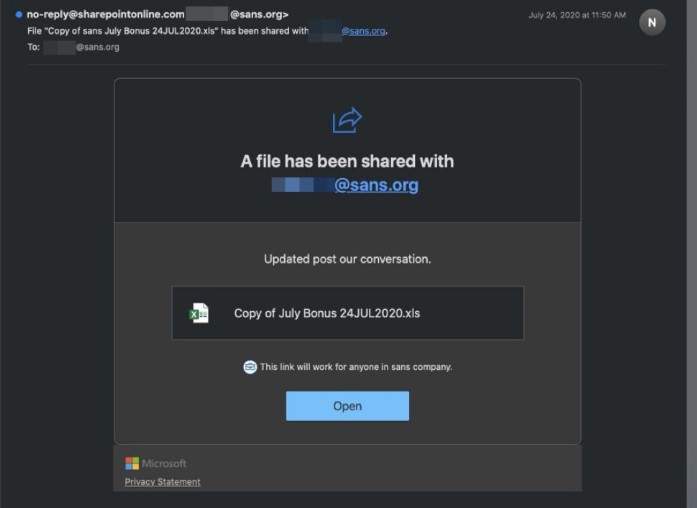

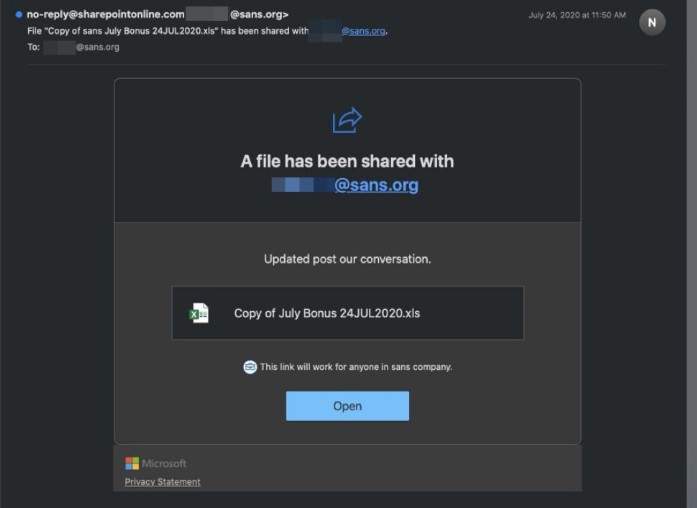

Хакеры после удачной фишинговой рассылки получили доступ к почтовому ящику сотрудника организации SANS Institute, которая занимается обучением специалистов по кибербезопасности. Фишинговое письмо было замаскированно под уведомление об общем доступе к файлу через SANS SharePoint, после клика открывалась страница для ввода учетной записи и пароля и устанавливалось зловредное ПО.

Фишинговое письмо

На своем сайте SANS Institute сообщили, что скомпрометированные данные включали информацию об адресах электронной почты, должности, имени и фамилии, названии компании, сфере деятельности и стране проживания лиц, зарегистрированных для участия в SANS Digital Forensics & Incident Response (DFIR) Summit. Дополнительно было сообщено, что утечка не затронула пароли и финансовую информацию (номера кредитных карт).

Источники:

Крупнейшая в мире мультинациональная круизная туристическая компания подверглась кибератаке. Злоумышленники получили доступ к системам и зашифровали файлы на пострадавших машинах. Предположительно злоумышленники проникли в сеть компании с помощью уязвимости CVE-2019-19781 на серверах Citrix. Ряд специалистов сообщил, что могла быть использована уязвимость CVE-2020-2021, которая обнаружена в PAN-OS (операционная система) на брандмауэрах производства Palo Alto Networks.

Источник:

Konica Minolta

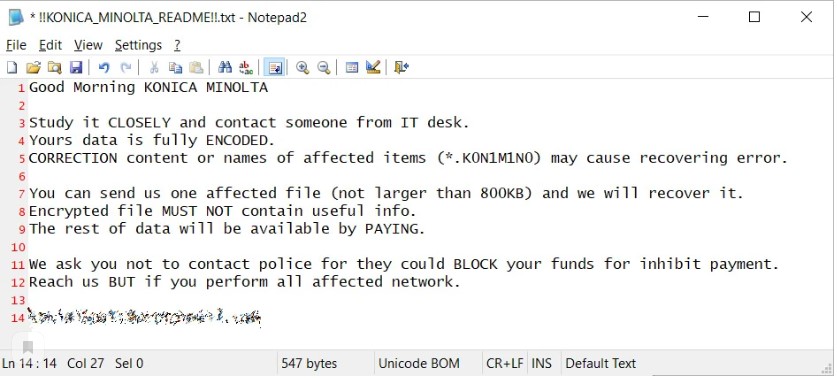

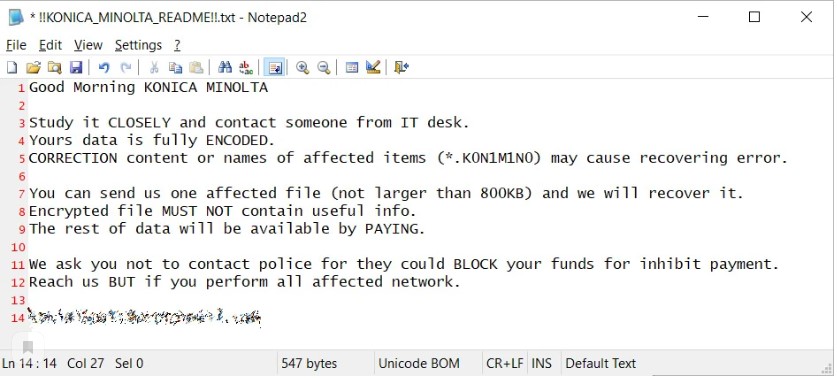

Работа сервисов была нарушена в течение недели из-за кибератаки. Речь идёт об атаке шифровальщика RansomEXX, который на неделю вывел из работы сайт mykmbs.com. Через этот портал производится поддержка продуктов корпорации. Что интересно, злоумышленники оставили файл readme.txt и указали, что компания может отправить один файл на расшифровку бесплатно, но за остальные потребовали плату.

Многие данные на серверах и ПК компании были зашифрованы, и к этим файлам было добавлено расширение .K0N1M1N0.

Файл readme.txt оставленный злоумышленниками.

Источник:

«Рексофт» рассказывает про самые интересные взломы и атаки за август. Подборка не включает инциденты по «сливам» баз данных и не претендует на полную картину всех мировых ИБ-инцидентов. Предлагаем вашему вниманию то, что показалось нам самым значимым.

Canon

Хакеры атаковали компанию с помощью ПО Maze. Атака нарушила работу электронной почты, Microsoft Teams и официального сайта Canon в США. Хакерам удалось проникнуть в инфраструктуру компании, а затем похитить и зашифровать более 10 Тб данных, среди которых есть и конфиденциальные.

Веб сайт компании в США

Официальное заявление компании

Чуть позже журналисты издания Bleeping Computer сообщили, что хакеры начали публиковать на своем сайте информацию, ранее похищенную у компании. Опубликованный файл представляет собой архив STRATEGICPLANNINGpart62.zip объемом 2,2 ГБ.

Опубликованный файл

Источники:

You must be registered for see links

You must be registered for see links

Как сообщил ЦБ, злоумышленники через уязвимость в одной из банковских систем получили данные счетов клиентов. Затем они запускали мобильное приложение в режиме отладки, авторизовались как реальный клиент, отправляли запрос на перевод средств в другой банк, вместо своего счета отправителя средств указывали номер счета другого клиента этого банка. ДБО, не проверив, принадлежит ли указанный счет отправителю, направляло в СБП команду на перевод средств, который она и осуществила. Таким образом, мошенники отправляли себе деньги с чужих счетов.

"Проблема была выявлена в программном обеспечении одного банка (мобильное приложение и ДБО) и носила краткосрочный характер. Она была оперативно устранена", - прокомментировали в регуляторе. Названия банка в ЦБ не раскрыли.

Источник:

You must be registered for see links

SANS Institute

Хакеры после удачной фишинговой рассылки получили доступ к почтовому ящику сотрудника организации SANS Institute, которая занимается обучением специалистов по кибербезопасности. Фишинговое письмо было замаскированно под уведомление об общем доступе к файлу через SANS SharePoint, после клика открывалась страница для ввода учетной записи и пароля и устанавливалось зловредное ПО.

Фишинговое письмо

На своем сайте SANS Institute сообщили, что скомпрометированные данные включали информацию об адресах электронной почты, должности, имени и фамилии, названии компании, сфере деятельности и стране проживания лиц, зарегистрированных для участия в SANS Digital Forensics & Incident Response (DFIR) Summit. Дополнительно было сообщено, что утечка не затронула пароли и финансовую информацию (номера кредитных карт).

Источники:

You must be registered for see links

You must be registered for see links

Крупнейшая в мире мультинациональная круизная туристическая компания подверглась кибератаке. Злоумышленники получили доступ к системам и зашифровали файлы на пострадавших машинах. Предположительно злоумышленники проникли в сеть компании с помощью уязвимости CVE-2019-19781 на серверах Citrix. Ряд специалистов сообщил, что могла быть использована уязвимость CVE-2020-2021, которая обнаружена в PAN-OS (операционная система) на брандмауэрах производства Palo Alto Networks.

Источник:

You must be registered for see links

Konica Minolta

Работа сервисов была нарушена в течение недели из-за кибератаки. Речь идёт об атаке шифровальщика RansomEXX, который на неделю вывел из работы сайт mykmbs.com. Через этот портал производится поддержка продуктов корпорации. Что интересно, злоумышленники оставили файл readme.txt и указали, что компания может отправить один файл на расшифровку бесплатно, но за остальные потребовали плату.

Многие данные на серверах и ПК компании были зашифрованы, и к этим файлам было добавлено расширение .K0N1M1N0.

Файл readme.txt оставленный злоумышленниками.

Источник:

You must be registered for see links